今回は、Windows Server 2022のNTPクライアントの設定を行っていきます。

また、既にNTPサーバの設定を入れているWindows Server環境でActive Directoryドメインに参加した場合のNTPクライアントの挙動を確認してみたいと思います。

期待する目標

本手順で期待する目標は以下の通りです。

- Windows Server 2022でNTPクライアントの情報を取得できる

- NTPクライアントの同期ができる

- Windows Server 2022でNTPサーバの宛先を変更できる

今回、Windows Server 2022でNTPの検証を行いましtが、たぶんWindows クライアントでもNTPクライアントの設定が可能だと思います。

前提条件

本手順で使用する環境は以下の通りです。

- OS : Windows Server 2022 Datacenter Evalution

- CPU : 2vCPU

- MEM : 4GB

- DISK : 60GB

- ドメイン : 未参加

- NTPクライアント設定 : 未設定

検証を開始する際には、ドメインへ未参加およびNTPクライアントの設定を行っていません。

NTPクライアントの状況確認

Windows Server 2022のインストール直後のNTPの状況を確認してみたいと思います。

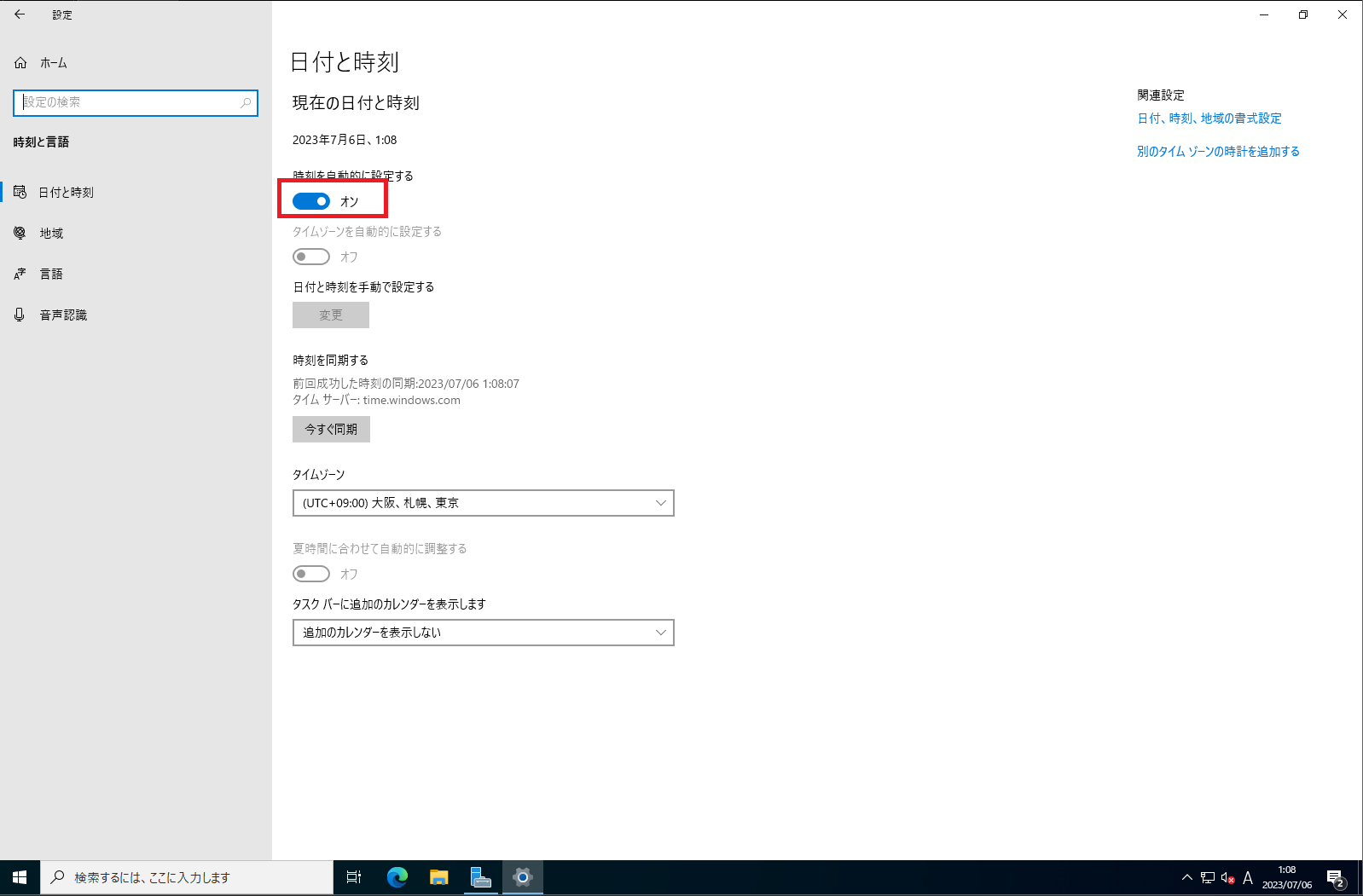

[設定]-[時刻と言語]-[日付と時刻]より、時刻同期が有効になっていることを確認します。

自動同期が有効になっている場合、WindowsのデフォルトのNTPサーバに対し、時刻同期が有効になっています。

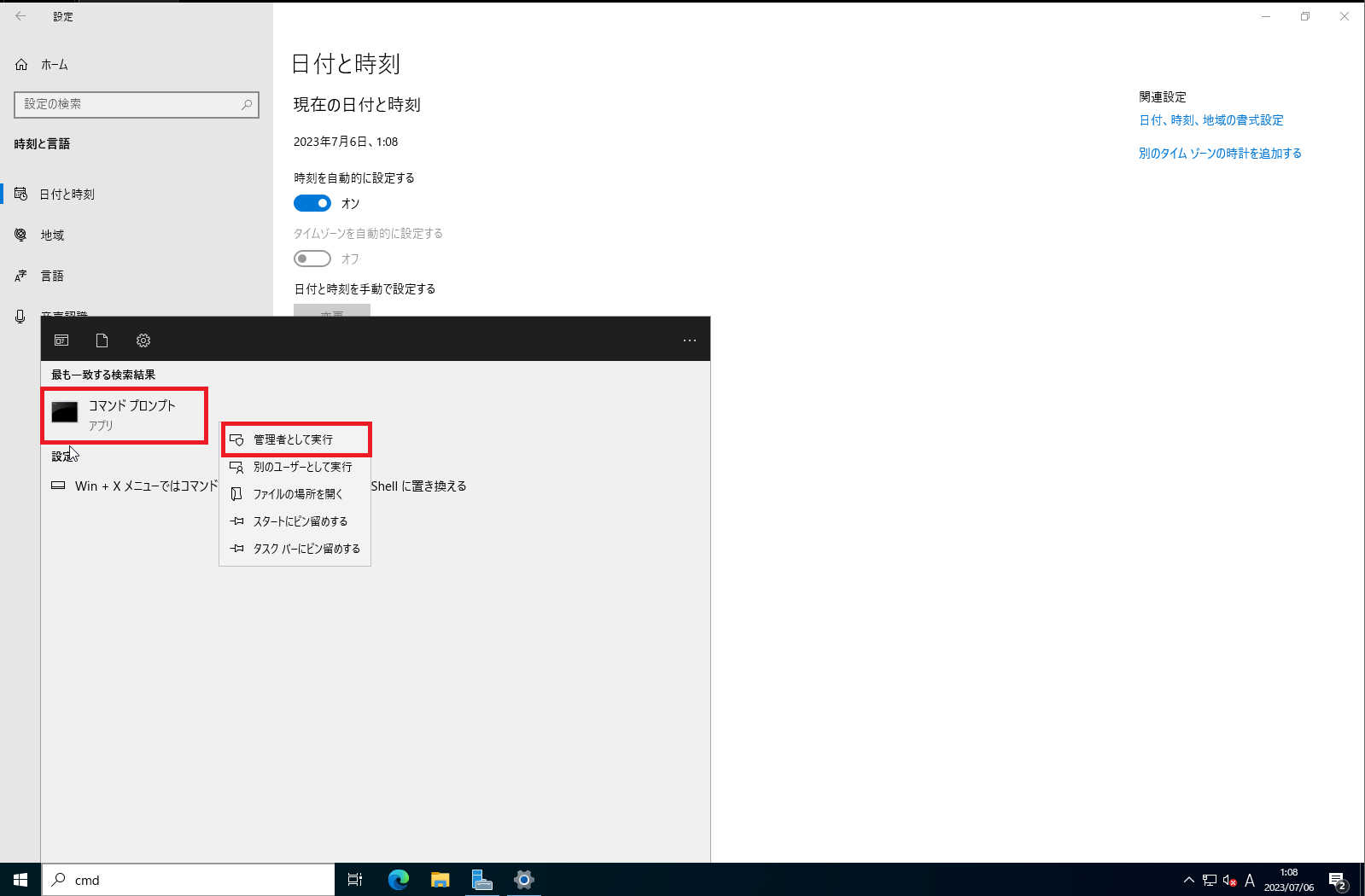

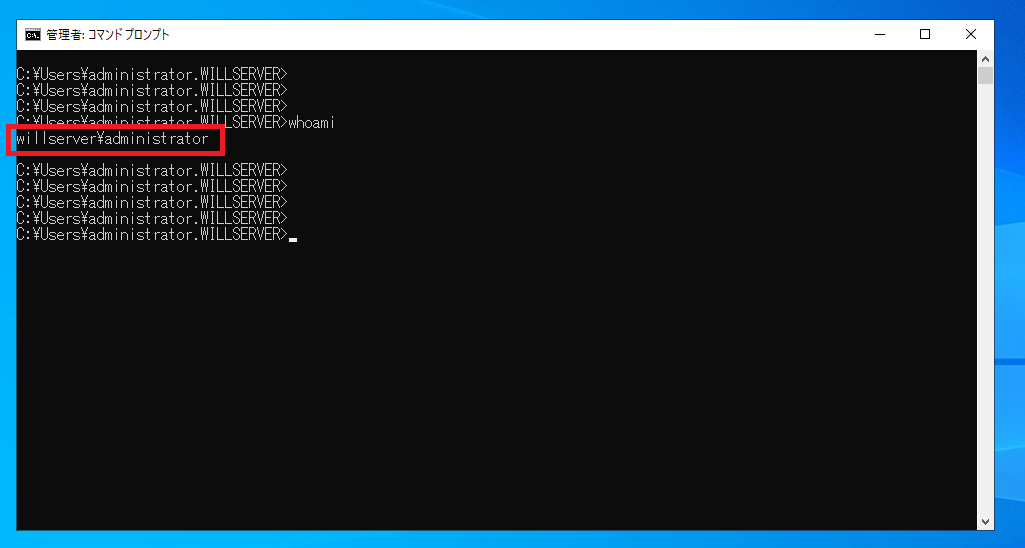

NTPクライアントの詳細を確認するため、[管理者権限でコマンドプロンプト]を起動します。

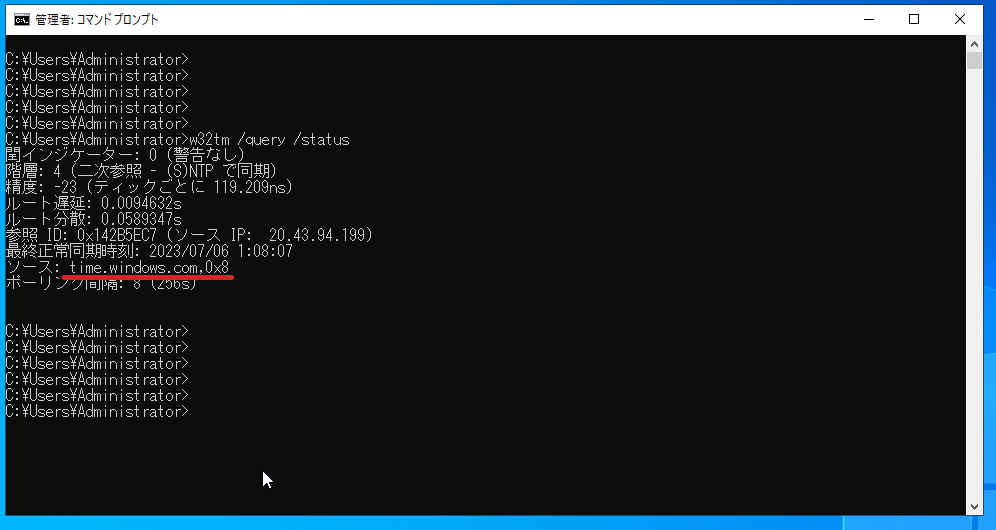

コマンドプロンプトより、以下のコマンドを実行します。

C:\Users\Administrator>w32tm /query /status

閏インジケーター: 0 (警告なし)

階層: 4 (二次参照 - (S)NTP で同期)

精度: -23 (ティックごとに 119.209ns)

ルート遅延: 0.0088088s

ルート分散: 0.0708191s

参照 ID: 0x142B5EC7 (ソース IP: 20.43.94.199)

最終正常同期時刻: 2023/07/06 1:12:39

ソース: time.windows.com,0x8

ポーリング間隔: 9 (512s)

C:\Users\Administrator>Windowsのデフォルトだと、[time.windows.com]に同期されています。

階層が4となっているので、ルートから4階層目で同期されています。

C:\Users\Administrator>w32tm /query /configuration

[構成]

EventLogFlags: 2 (ローカル)

AnnounceFlags: 10 (ローカル)

TimeJumpAuditOffset: 28800 (ローカル)

MinPollInterval: 6 (ローカル)

MaxPollInterval: 10 (ローカル)

MaxNegPhaseCorrection: 54000 (ローカル)

MaxPosPhaseCorrection: 54000 (ローカル)

MaxAllowedPhaseOffset: 1 (ローカル)

FrequencyCorrectRate: 4 (ローカル)

PollAdjustFactor: 5 (ローカル)

LargePhaseOffset: 50000000 (ローカル)

SpikeWatchPeriod: 900 (ローカル)

LocalClockDispersion: 10 (ローカル)

HoldPeriod: 5 (ローカル)

PhaseCorrectRate: 1 (ローカル)

UpdateInterval: 100 (ローカル)

[タイム プロバイダー]

NtpClient (ローカル)

DllName: C:\Windows\system32\w32time.dll (ローカル)

Enabled: 1 (ローカル)

InputProvider: 1 (ローカル)

AllowNonstandardModeCombinations: 1 (ローカル)

ResolvePeerBackoffMinutes: 15 (ローカル)

ResolvePeerBackoffMaxTimes: 7 (ローカル)

CompatibilityFlags: 2147483648 (ローカル)

EventLogFlags: 1 (ローカル)

LargeSampleSkew: 3 (ローカル)

SpecialPollInterval: 1024 (ローカル)

Type: NTP (ローカル)

NtpServer: time.windows.com,0x8 (ローカル)

VMICTimeProvider (ローカル)

DllName: C:\Windows\System32\vmictimeprovider.dll (ローカル)

Enabled: 1 (ローカル)

InputProvider: 1 (ローカル)

NtpServer (ローカル)

DllName: C:\Windows\system32\w32time.dll (ローカル)

Enabled: 0 (ローカル)

InputProvider: 0 (ローカル)[w32tm /query /configuration]コマンドを実行すると、NTP設定の詳細が表示されます。

NTPのTypeがNTPになっており、NTPサーバを参照するように設定されています。

[NtpServer]には、MicrosoftのNTPサーバである[time.windows.com]が設定されています。

C:\Users\Administrator>w32tm /query /source

time.windows.com,0x8ついでに、単純にNTPクライアントの参照元のみを表示する場合は、[w32tm /query /source]コマンドを実行することでNTPの参照元を確認することができます。

NTPサーバの参照先設定

NTPの参照元が分かったので、NTPサーバの設定を変更していきます。

以下のコマンドでNTPクライアントの参照先を変更することができます。

C:\Users\Administrator>w32tm /config /syncfromflags:manual /manualpeerlist:ntp.nict.jp /update

コマンドは正しく完了しました。

C:\Users\Administrator>今回は、日本のnictにNTPクライアントの参照先を変更してみました。

NTPの設定変更をしたら、必ず確認するようにしましょう。

C:\Users\Administrator>w32tm /query /source

ntp.nict.jp

C:\Users\Administrator>

C:\Users\Administrator>

C:\Users\Administrator>

C:\Users\Administrator>

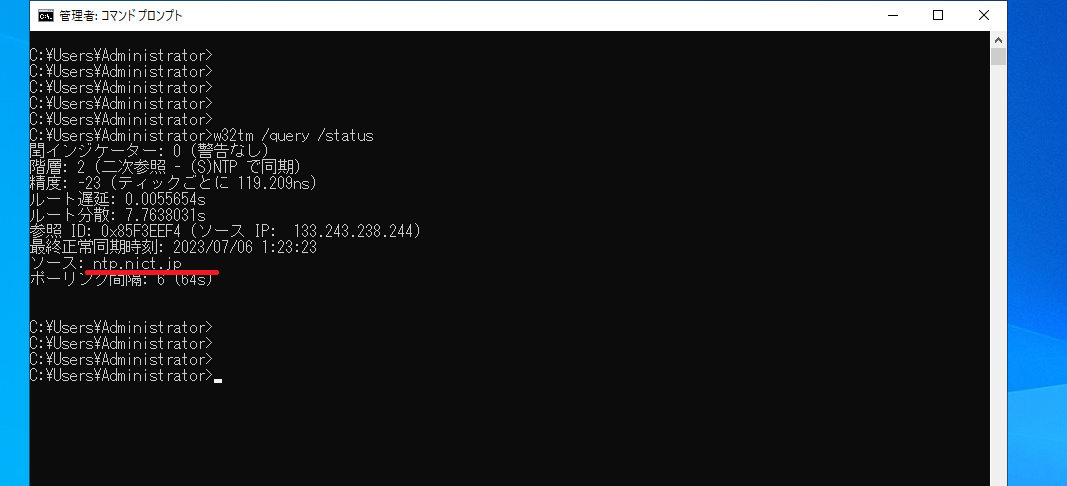

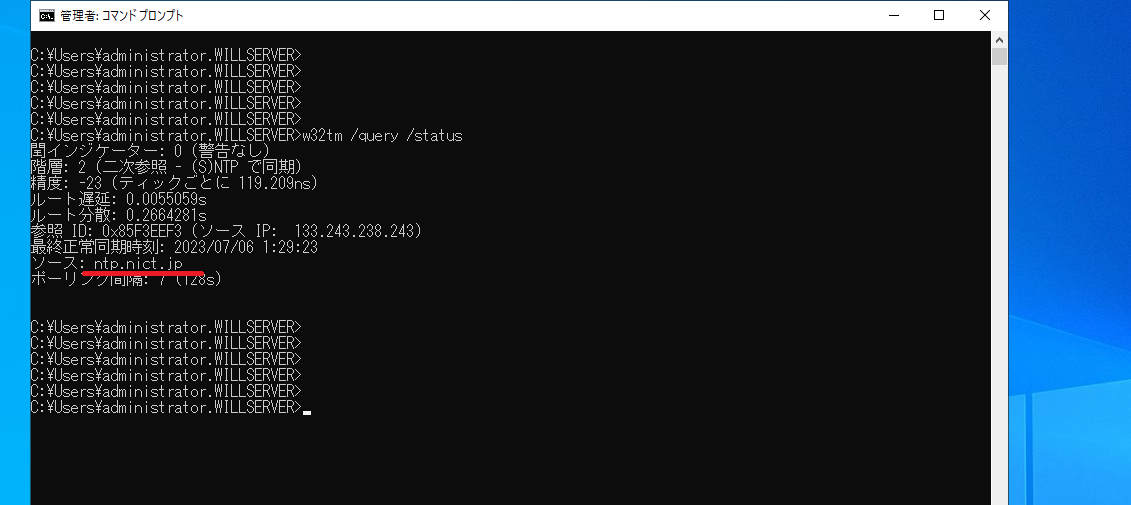

C:\Users\Administrator>w32tm /query /status

閏インジケーター: 0 (警告なし)

階層: 2 (二次参照 - (S)NTP で同期)

精度: -23 (ティックごとに 119.209ns)

ルート遅延: 0.0055455s

ルート分散: 7.7660892s

参照 ID: 0x85F3EEF4 (ソース IP: 133.243.238.244)

最終正常同期時刻: 2023/07/06 1:19:29

ソース: ntp.nict.jp

ポーリング間隔: 9 (512s)

C:\Users\Administrator>NTPクライアントの変更を行った場合、NTPクライアントの参照先アドレスと、NTPの最終正常同期時刻を確認しておきます。

ついでに、NTPをnictに変更したら、階層が2となったので、上位にnictの1サーバのみの構成となりました。

NTP設定をした状態でドメインに参加してみる

はい、今回検証したかった部分です。

NTPクライアントは、ドメインに参加していない状態且つ、デフォルトの状態だと[time.windows.com]を参照しています。

NTPクライアントがデフォルトの状態でActive Directoryのドメイン参加を行うと、ドメインコントローラがNTPサーバとなり、ドメインに参加したWindows Serverはドメインコントローラに向けてNTPクライアントを設定するようになります。

ただし、これは事前にNTPクライアント側でNTPサーバの指定をしていない場合であり、今回のようにNTPクライアントをデフォルト以外の値に設定したらNTPクライアントはドメインコントローラを向くのか?を確認していきたいと思います。

ドメイン参加前は前項でnictを指定したので、nictがNTPクライアントの参照先になっています。

ドメインに参加しました。

ドメイン参加後に、[w32tm /query /status]を実行したら、NTPクライアントの参照先がnictになっていました。

まとめ

今回は、Windows Server 2022のNTPクライアントの設定を行いました。

NTPクライアントの設定自体は、コマンド一発で変更ができました。

実際のところ、NTPクライアントの設定は副産物的な感じになりましたが、NTPクライアントにNTPの設定を行ったところ、ドメイン参加後にNTPクライアントがADを向かないという挙動になりました。

ドメイン参加前のサーバOSに単独でNTPクライアントの設定を入れているというのはレアケースだと思いますが、このような挙動になるんだなーと思いました。

おまけ

本ブログではVMwareやWindows、Linuxのインストール手順等も公開しております。

インフラエンジニアとして有益な記事や無益なコンテンツも作成しておりますので、通勤時間や休憩時間、休日のスキマ時間等に合わせて読んでいただけると幸いです。

また、Youtubeで解説動画も鋭意作成中です。本ブログで記事にしているものも動画にしようと思っておりますので、よろしくお願いいたします。

willserverのnoteも開設したのでフォローお願いします。

コメント