前回、VMware vRealize Log Insight をvCenter上に展開しました。

vRealize Log InsightはVMware製品のログ収集・分析だけではなく、Windowsやネットワーク機器のログの収集・分析ができます。

今回は、Windows10にvRLI Agentをインストールする手順を記事にしました。

期待する目標

本手順で期待する目標は以下の通りです。

- vRealize Log Insight AgentをWindows10にインストールできる

- vRealize Log InsightでWindows10を収集対象にできる

- Windowsイベントログの収集設定ができる

前提条件

本環境の前提条件は以下の通りです。

- vRealize Log Insightが展開済み

- OS : Windows10 20H2

- CPU : 2vCPU

- MEM : 4GB

- DISK : 60GB

- IP : DHCPにより自動取得

- ドメイン : 参加済み

vRealize Log Insight Agentインストール

vRLI AgentのダウンロードはvRLIのWebコンソールからダウンロードします。

Webコンソールからダウンロードすると、自動的にvRLIのターゲットが設定されたインストーラとなります。

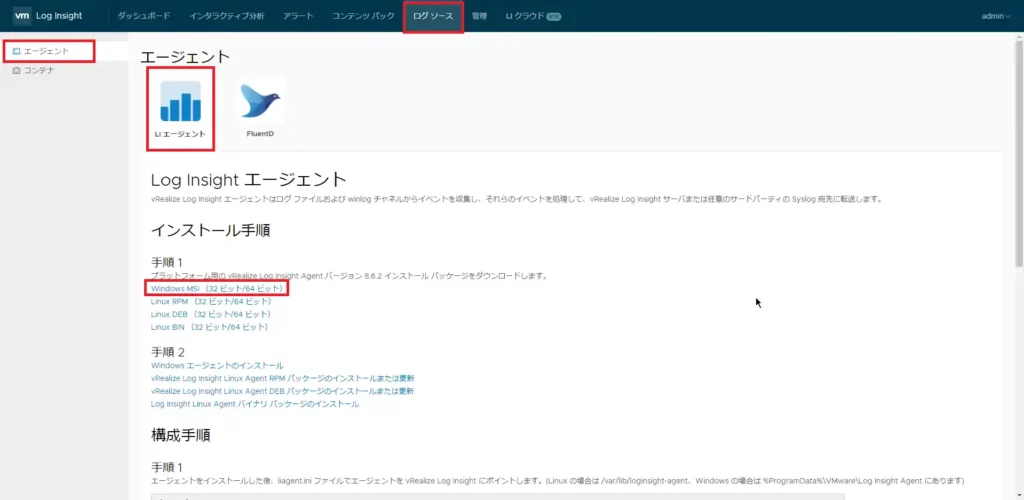

[ログソース]-[エージェント]-[LIエージェント]より、[Windows MSI (32ビット/64ビット)]を選択し、vRLIエージェントをダウンロードします。

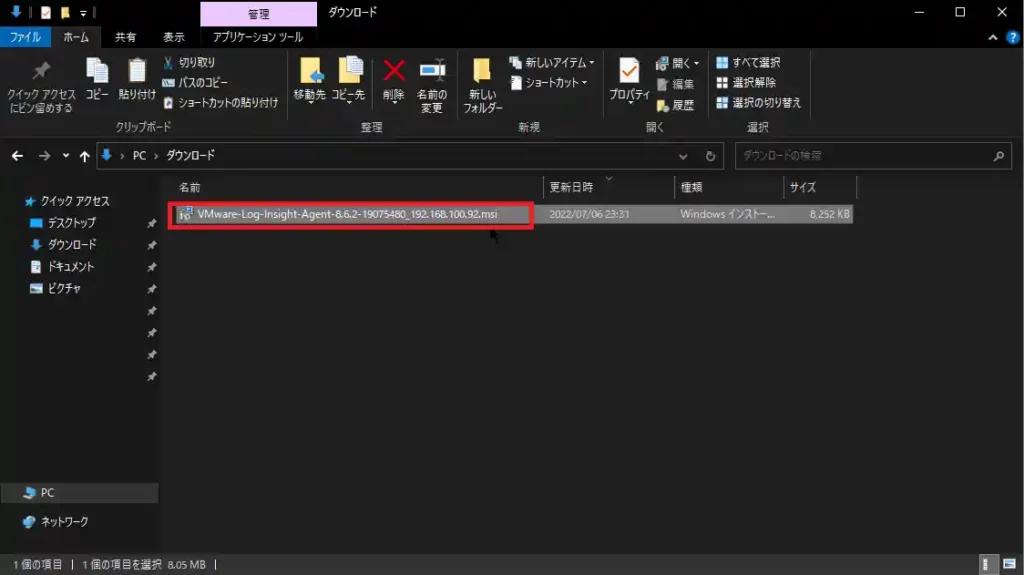

ダウンロードしたvRLIエージェントを実行します。

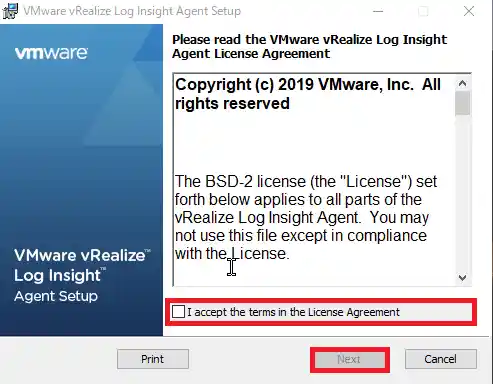

[Please read the VMware vRealize Log Insight Agent License Agreement]より、規約を読み同意できる場合は、[I accept the terms in the Locense Agreement]にチェックを入れ、[Next]を選択します。

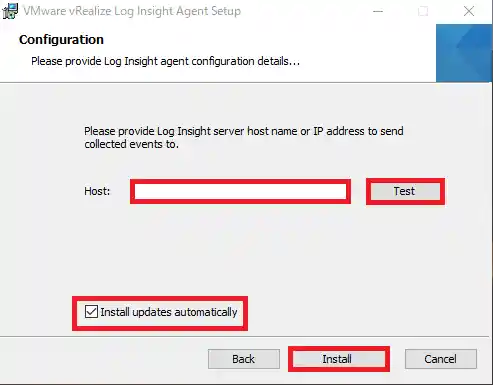

[Configuration]より、以下の設定を行います。

- Host : vRLIのホスト名を設定(vRLIからダウンロードしたインストーラであれば入力済み)

- Install updates automatically : ■(任意)

設定が完了したら、[Test]を選択し、vRLIと疎通が取れることを確認します。

vRLIへのTestがパスされたら、[Install]を選択し、インストールを開始します。

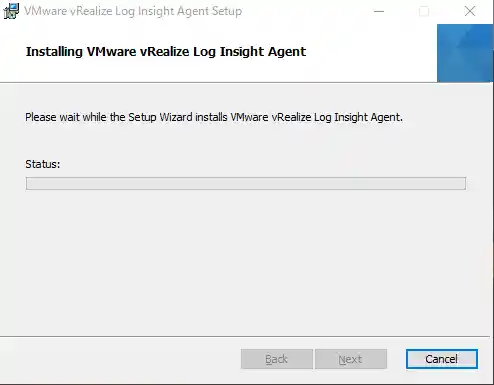

インストールが開始されるため、完了するまで待機します。

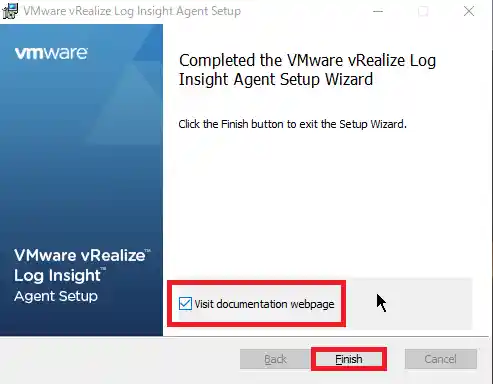

[Completed the VMware vRealize Log Insight Agent Setup Wizard]より、[Visit documentation webpage]のチェックを外し、[Finish]を選択します。

以上でインストールは完了です。

vRealize Log Insight Agent設定

vRLIエージェントのインストールが完了したら、vRLIエージェントの設定を行っていきます。

今回行う設定は、WindowsのイベントログをvRLIで収集・分析するための設定となります。

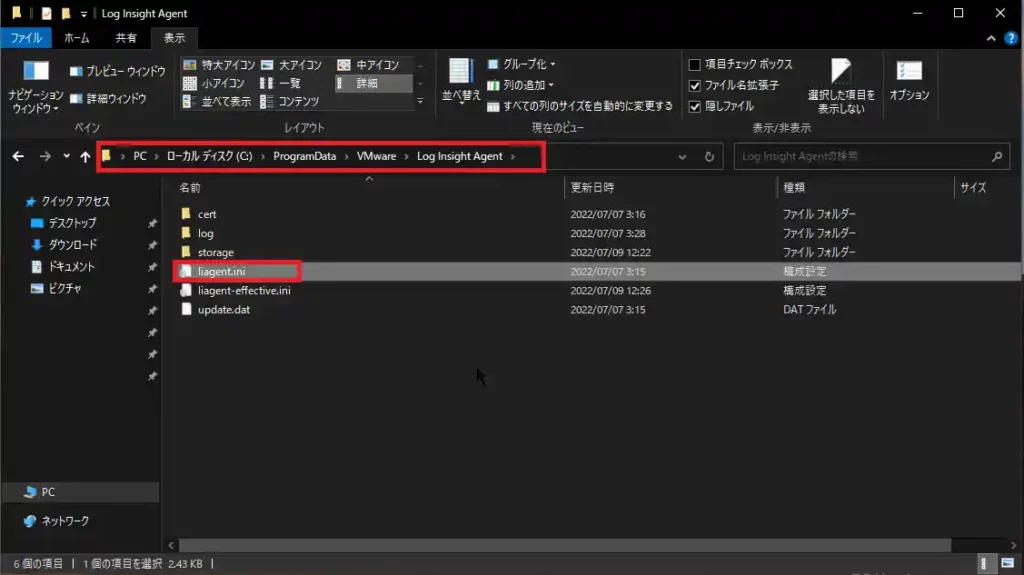

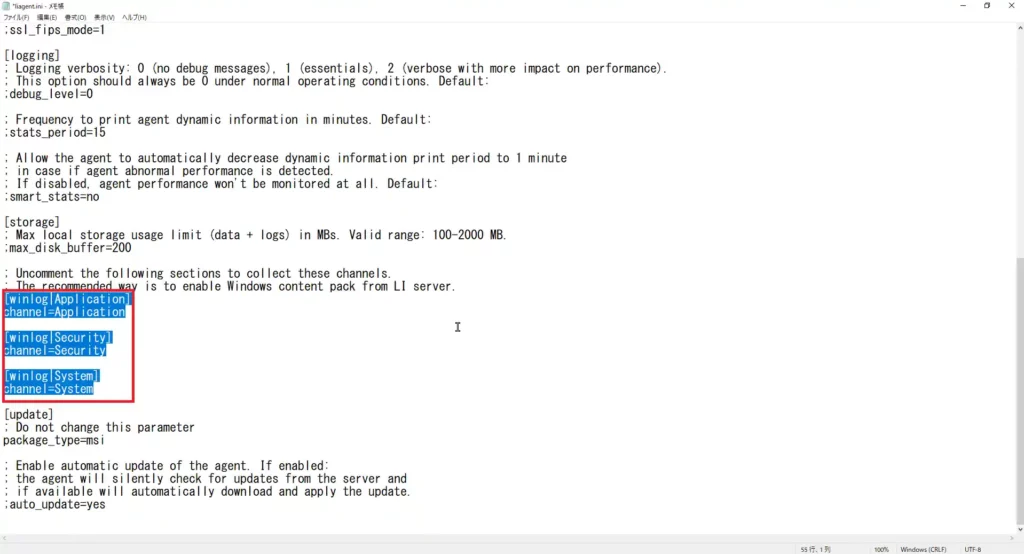

以下のファイルをメモ帳で編集します。

Path : C:\ProgramData\VMware\Log Insight Agent\liagent.ini

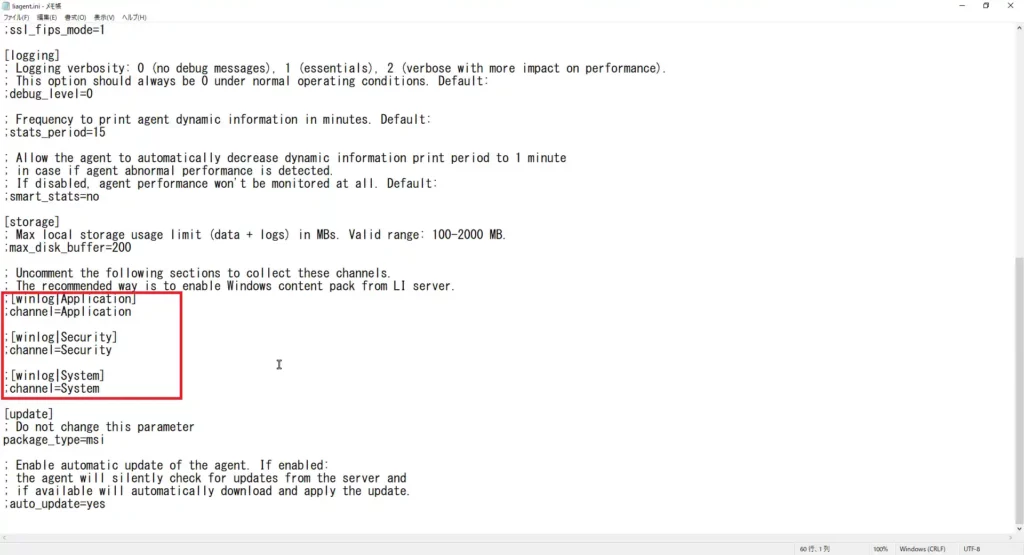

liagent.iniは以下の個所のコメントアウトを外します。liagnet.iniのコメントアウトは[;]で表示されているため、削除します。

以下先頭の「;」を削除

[winlog|Application]

channel=Application

[winlog|Security]

channel=Security

[winlog|System]

channel=System

liagent.iniの編集後、ファイルを保存します。

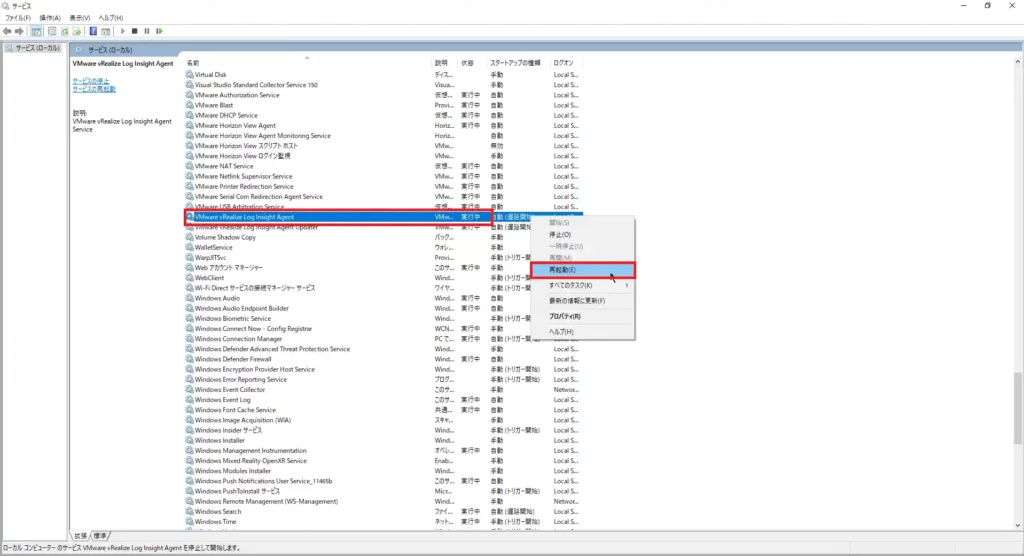

設定編集後、[サービス]-[VMware vRealize Log Insight Agent]を右クリックし、[再起動]を選択します。

以上で、LIエージェントの設定は完了です。

vRealize Log Insight でWindowsイベントの収集

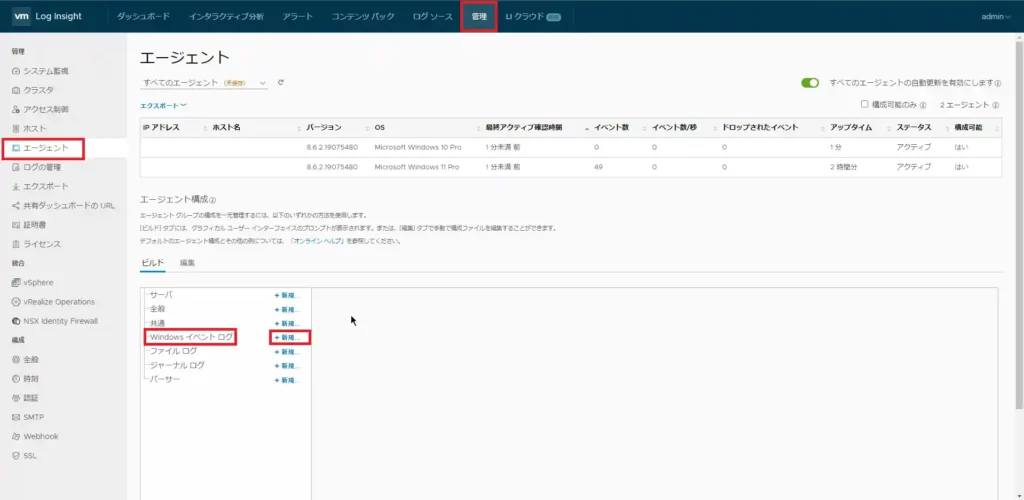

LIエージェントの設定が完了したら、vRealize Log Insightの設定を変更します。

基本的に、LIエージェントの設定が完了すると、vRLI側で自動的に認識します。

このセクションでは、vRLIから、Windowsのイベントログを収集するための設定を行っていきます。

なお、本項の設定は一度行えば以降エージェントの数にかかわらず、設定は不要となります。

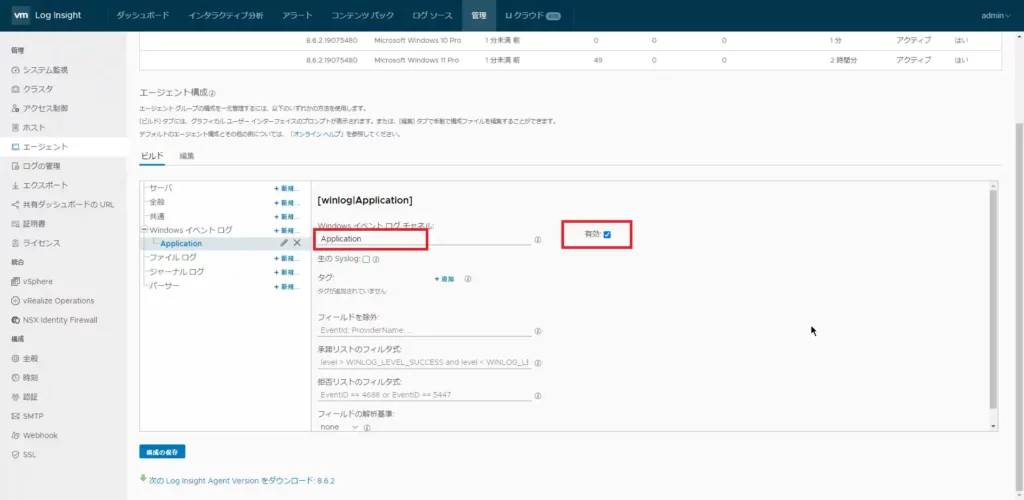

[管理]-[エージェント]-[ビルド]より、[Windowsイベントログ]の右側にある[新規]を選択します。

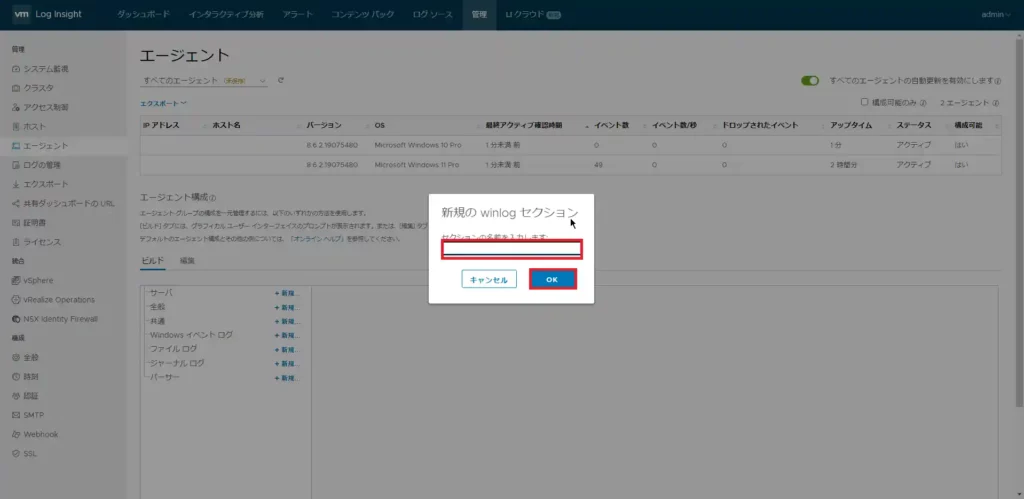

[新規のwinlogセクション]より、収集するイベントログの任意の名前を入力します。

今回は、[Application]・[Security]・[System]のイベントログを収取するため、そのセクション名を設定します。

セクション名が設定できたら、[OK]を選択します。

セクションを設定したら、[Windowsイベントログチャネル]に[Apploication]を入力し、有効にチェックが入っていることを確認します。

ここの設定は、liagent.iniで設定したチャネルにより、変わります。

Applicationログを収集するのであれば、[Application]を、Systemイベントを収集するのであれば、[System]と入力します。

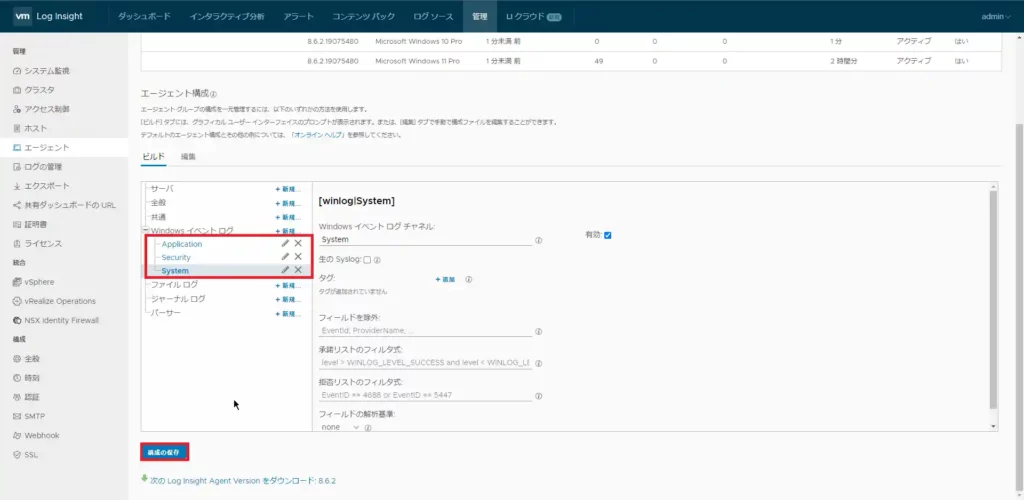

最終的に、liagent.iniでコメントアウトを解除した、Application、System、Securityの3チャネルを作成しました。

作成後、[構成の保存]を選択します。

以上で、vRLI側の設定は完了です。

イベントログの出力テスト

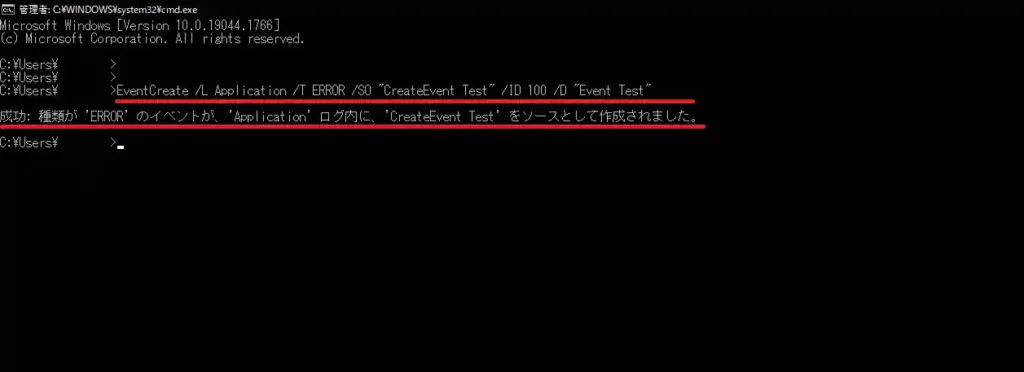

vRLIの設定が完了したら、Windows10側でApplicationのテストイベントを発生させ、vRLI側でキャッチできるか確認します。

Windows10側の端末でコマンドプロンプトを起動し、以下のコマンドを実行します。

> EventCreate /L Application /T ERROR /SO "CreateEvent TEST" /ID 100 /D "Event Test"コマンドの発行が成功することを確認します。

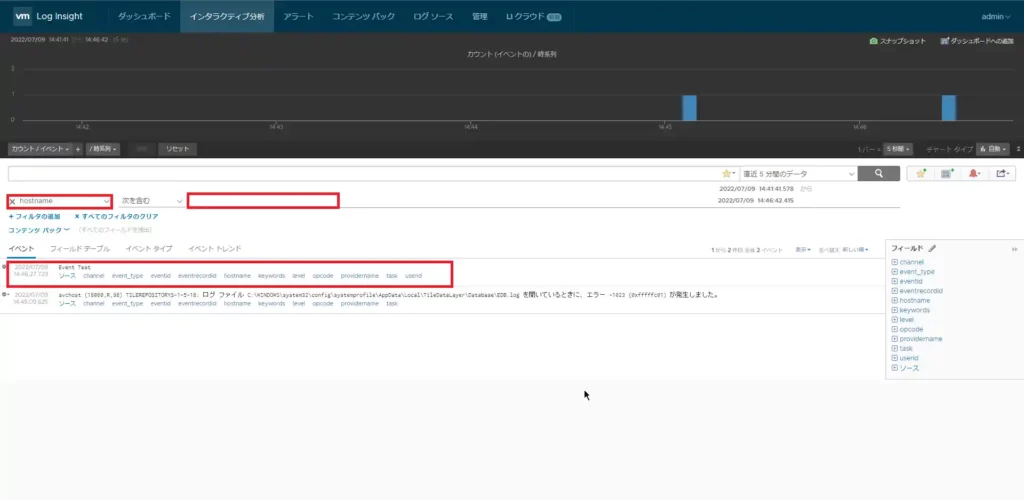

[インタラクティブ分析]より、ホスト名でフィルターをかけ、該当のホストのApplication イベントを確認します。

Event TestのイベントログがvRLI側で確認できれば問題なくLIエージェントは稼働しています。

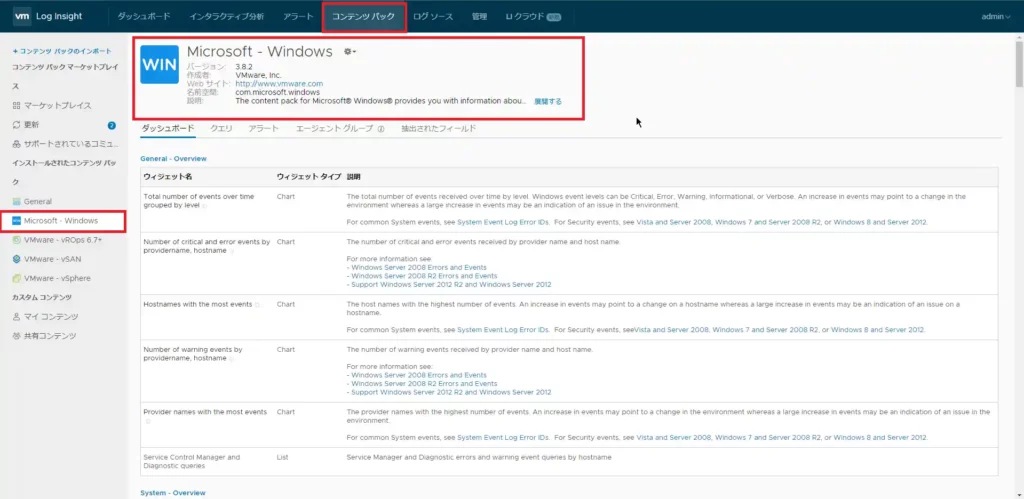

この部分は補足ですが、コンテンツパックにWindowsのコンテンツパックが存在しているため、vRLI上に構成すると、Windowsに特化した分析ができるようになります。

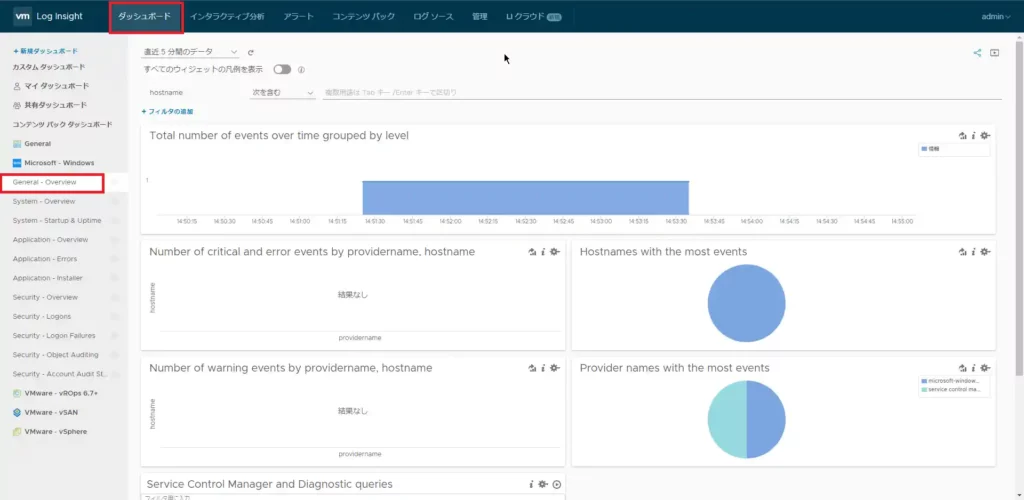

[ダッシュボード]-[Microsoft Windows]-[General Overview]を選択すると、Windowsのみのイベントが表示され、概要から分析ができるようになります。

まとめ

前回、vRealize Log InsightをvCenter上に展開しました。

今回は、vRLIでWindowsのイベントも収集・分析できるため、LIエージェントをWindows10に導入し、Windowsイベントログの収集まで行ってみました。

AgentのインストールはADの機能で展開できるので、AgentのIniファイルだけ自動で展開できるようになれば、インスタントクローンなどのVDIでもログの収集と分析が容易になると思います。

また、Windows ServerにおいてもLIエージェントをインストールし、ログを収集することで、セキュリティインシデントや不正アクセスの前兆など比較的気づくポイントを増やすことも可能になると思います。

コメント